一、背景

Gartner的技术炒作曲线是网络安全产业产品与技术发展的关键风向标之一,基于市场数据的调研,从技术产品概念的生命周期指引需求和方案的匹配与发展。网络安全运营作为安全风险的威胁和脆弱性持续发现,分析,控制,以及风险暴露的预警,响应,处置的动态可持续的治理的手段,是安全全生命周期的需求,设计,开发,部署,运行的体系化管理能力,借用应用DevOps的概念,安全运营关注的是SecDevOps的Ops。

VUCA时代是数字化社会在面临地缘政治经济变革,民粹主义崛起,科技脱钩对抗背景下的典型特征,作为数字化社会的安全风险管理(SRM)的关键保障,安全的体系化治理愈加复杂,经济下行压力下,预算资源下滑与安全从业人员短缺进一步恶化安全风险管理的趋势,导致网络信息安全引发的社会问题日益突出。如何洞察趋势,选择合适的产品与技术应对安全风险是从业者需要思考和行动的主题。

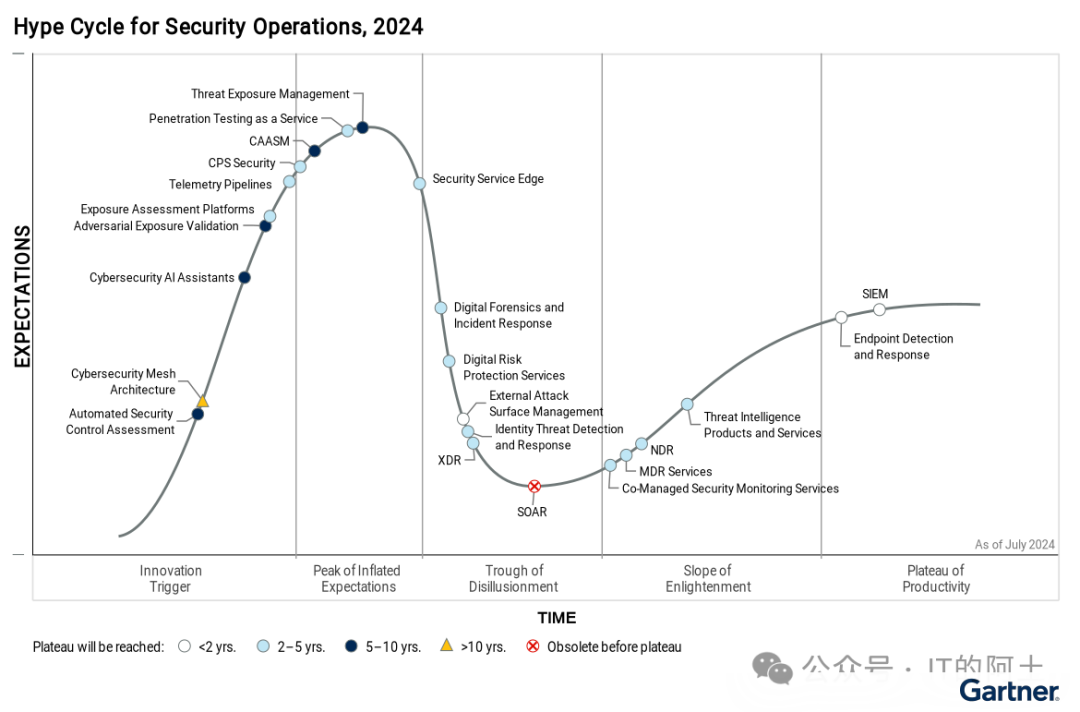

Gartner结合市场调研数据以及行业发展洞察,定义了技术炒作曲线,从技术创新,炒作顶峰,泡沫破裂,重整旗鼓,全面应用定义了市场对技术产品的接受程度,从概念到50%的市场占有率,产品和技术需要经过市场和实践的考验与验证,2-10年的成熟期预测与市场的接受度,以及产品和技术对企业安全风险控制的价值评估,决定了产品和技术的未来。当然,技术和产品源自于需求和解决方案的匹配的抽象概念,也是划定了细分的赛道,随着时间的发展,概念之间的边界不断的分裂与组合,构成产品与技术的演进和升级换代。

作为市场购买方的甲方,一是需要洞察企业自身的网络安全风险,这既要关注企业自身的技术体系和数字资产的脆弱性,也要关注内外部攻击者以及攻击手段演进和发展的威胁,建立起网络安全风险态势的洞察,二是要关注网络安全行业技术产品的发展趋势和路径,测试,选择,验证,应用安全风险控制措施相关的解决方案。Gartner的安全运营技术成熟度曲线,无疑是重要的参考资料,可以以自身安全风险和现有安全能力建设和运营为基础,结合炒作周期和技术成熟度的发展,制定相应的安全规划,推进SecDevOps的体系化建设。

二、被合并的产品与技术

1、漏洞评估(VA),合并到暴露评估平台(EAP)

2、漏洞优先级技术(VPA),合并到暴露评估平台。

漏洞的发现,利用,评级,修复的管理涉及到资产以及资产脆弱性的影响管理问题,这个层面的技术和产品针对不同类型的资产,不同的漏洞,具有不同的发现,控制,检测,响应措施,过于琐碎和细节的产品在体系化整合上存在功能重叠以及信息不足,对于具有价值,经过验证的技术整合到更大范畴的概念和产品中,是一种必然趋势。

3、破坏性攻击模拟(BAS),纳入到对抗性暴露验证(AEV)

4、自动渗透测试和红队,纳入到对抗性暴露验证(AEV)

同样,模拟破坏性攻击测试(BAS)和自动渗透测试红队,作为安全控制措施有效性验证的手段,技术上具备可行性,但从整体的安全有效性验证的概念上来讲,覆盖的领域不足,但安全控制措施有效性验证的范围过于宽泛,不同技术的整合幅度过宽是否可以形成具有市场竞争力的产品存在疑问,而Gartner新创的抽象概念对抗性暴露验证,是否可以涵盖针对攻击控制措施的安全有效性验证,能否创设整合过于细分的产品形成新的赛道,拭目以待。

5、托管SIEM服务,纳入共同管理的安全监控服务

公有云场景的中国企业市场我缺少调研数据支撑,从个人狭隘的观察来看,中大型企业公有云市场的接受度和普及率应该低于美国,其中的一个关键因素就是对安全的顾虑。因此,虽然我个人对安全托管服务(MSSP)报以期望,但除非是公有云基础设施为主的企业,托管SIEM服务市场占有率应该较低。从发展趋势的角度来看,混合云的基础架构的趋势势不可挡,如何在完善企业自建SIEM的同时,关注混合云架构中公有云的安全事件管理,必然需要提上日程,共同管理的安全监控服务,是个值得关注的领域。

6、OT安全,纳入网络–物理(CPS)安全。

工控安全(ICS)和IT、CT、OT融合的安全,以及物联网(IOT)安全作为三个赛道存在,但传统企业数字化转型或产品数字化转型的过程中,需要关注的企业安全,产品安全,运营安全,是个刻不容缓的系统性问题。尤其在智能网联汽车,医疗等涉及到网络安全(security)与功能或生命安全(safety),需要统筹考虑整合方案,纳入到网络–物理(CPS)安全似乎是一个必然的结果。

三、不断上升的产品与技术

1、自动化安全控制评估(ASCS)

资产的脆弱性,内外部威胁,以及安全事件的预防,检测,预警,响应是以风险管理为理念的安全控制措施。前提是这些预防,检测,预警,响应的自动化控制措施的部署和配置应该是有效的,这也是我这两年对安全有效性验证最重要的诉求点之一。安全有效性验证不仅是破坏性攻击模拟(BAS)对漏洞利用防护的有效性,对安全控制措施相关产品的配置有效性的检查管理同样重要,实践中安全设备的默认超级管理员账号弱口令的问题,安全设备开启默认最小控制规则的情况并不鲜见,有些现象可以通过BAS验证,但问题的本质并未暴露和处置。

当然,难度也比较大,不同控制措施相关产品的配置和规则存在定制化和复杂度,如何实现识别,分析,决策的自动化无疑是一个难题。号称具备该项能力的产品需要经过实际场景的测试和验证。

2、网络安全网格架构(CSMA)

安全产品的碎片化以及异构安全产品的兼容性是一个老生常谈的话题,一方面是不同产品间的边界模糊导致的功能重叠带来的成本和效率的低下,一方面是厂商安全能力局限于细分产品和技术带来的统一的架构和方案难以解决客户的全面问题,同时客户也需要避免供应商依赖带来的供应链风险。

我在2023年提出重构安全中台的概念,核心思想是实现安全功能与数据基础和公共能力的分离,安全产品专注于预防功能,检测模型,分析功能,响应功能的建设,数据的采集,清洗,存储,传输需求交由安全中台处理,安全的兼容在数据层面上实现统一,规范,标准。同时对人工智能,流程编排,自动化等公共能力由安全中台实现。保护安全企业产品的核心能力,避免数据,人工智能等公共技术能力的投入和重复建设,实现兼容。

看完网络安全网格架构(CSMA)的介绍,感觉有异曲同工的意思,当然,对于萌芽期的技术和产品而言,仍需要更多的验证和市场检验。

3、网络安全人工智能助手

2022年底ChatGPT推动了生成式人工智能的普及,但大语言模型的特性决定了下游的应用需要基础模型基础上的微调和训练,网络安全作为一个领域,涵盖的范围并不狭窄,所以通用的网络安全大模型是否可行仍存在不确定性,现在行业的实践也在不同网络安全领域微调不同的安全大模型,这一方面是为了降低模型参数规模以保障效率,另一方面也需要更具针对性的数据训练降低大模型幻觉对准确性的影响。例如,可以通过敏感内容的训练实现对内容的自动化审查和数据防泄漏的应用准确度的提升,可以通过编码漏洞数据的训练实现更有效的白盒测试降低误报。

网络安全行业的大模型集中在三个领域,一是检测大模型,主要提升基于关键词和正则实现检测规则的准确度,通过更好的语义识别能力降低误报,提升检出率,从而提高效率。一是分析大模型,主要是解决对大量安全日志和数据的自动化分析能力,降低分析师的工作量,提高事件响应效率。这两个领域都是针对安全从业者的人工智能助手。

另外一个,是对企业安全意识教育,安全管理和安全服务的效率提升,通过对安全管理法律规范,安全制度和事件等内外部数据的梳理和整合,与企业员工进行交互,回答安全问题,给出安全建议。这种应用需要注意个人敏感信息和企业商业秘密的保护,一般采用向量数据库或知识图谱结合大模型实现增强查询(RAG)的方式实现。

降本增效带来成本和规模压力,人工智能是不能忽视的生产力工具,这也是不可逆转的趋势。